ECサイトの運営において、セキュリティ対策は顧客の個人情報や信頼を守るために欠かせない要素です。

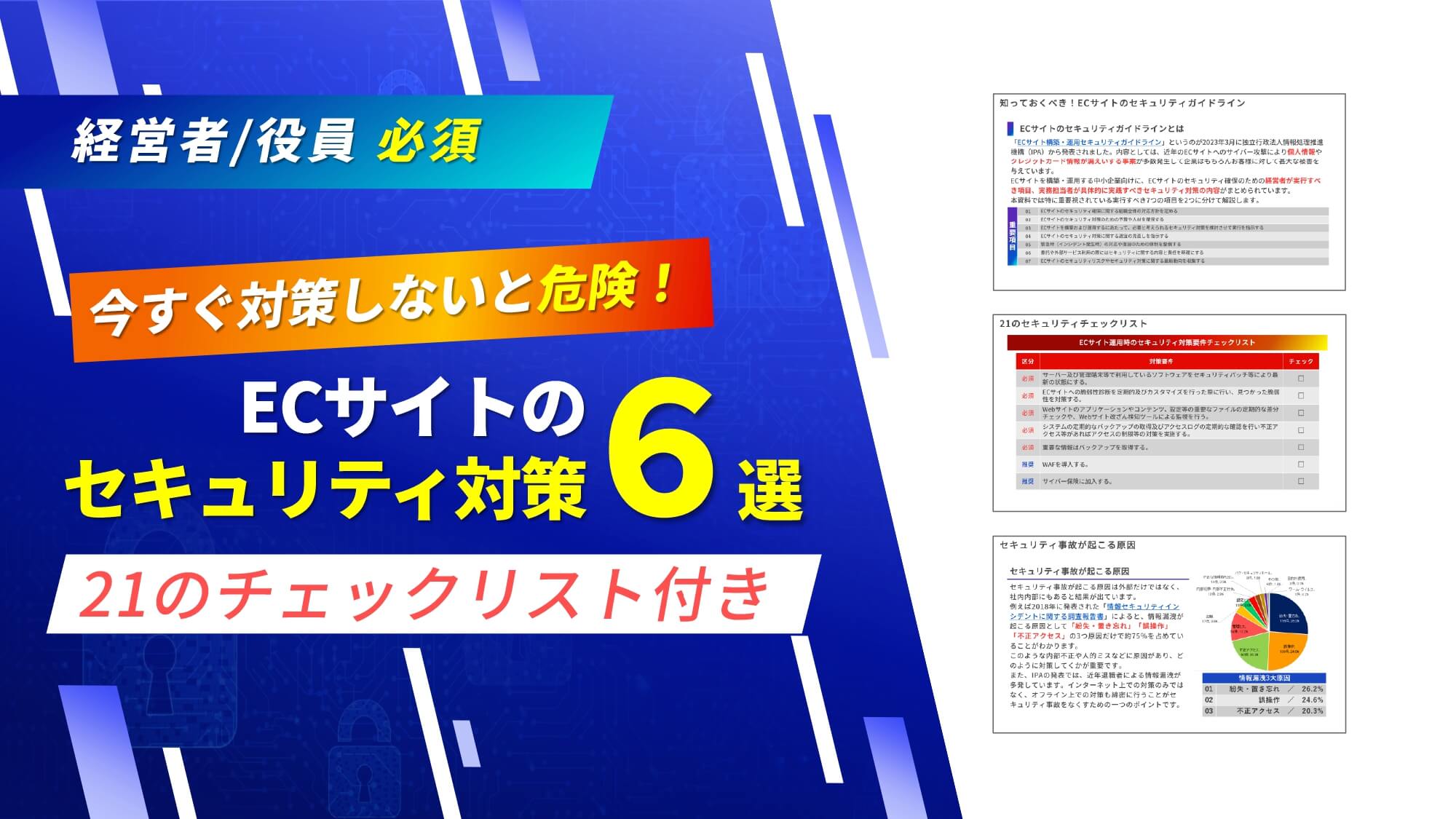

デジタルトランスフォーメーション(DX)が進む現代では、ECサイトの需要が急増しており、それに伴いサイバー攻撃のリスクも増加しています。

この記事では、ECサイトにおけるセキュリティの重要性や具体的な対策方法について、最新のガイドラインや実際の事例を交えながら詳しく解説。

小規模ビジネスから大手ECプラットフォームまで、あらゆる規模の事業者が直面するセキュリティリスクに対して、基本的な対策から実践的なチェックポイント、さらには最新のテクノロジーまでを総合的に紹介しますのでぜひご覧ください!

この記事の監修者

神戸大学在学中にEC事業を立ち上げ、自社ECサイトの構築から販売戦略の立案・実行、広告運用、物流手配に至るまで、EC運営の全工程をハンズオンで経験。売上を大きく伸ばしたのち、事業譲渡を実現。

大学卒業後はW2株式会社に新卒入社し、現在は、ECプラットフォーム事業とインテグレーション事業のマーケティング戦略の統括・推進を担う。一貫してEC領域に携わり、スタートアップから大手企業まで、あらゆるフェーズのEC支援に精通している。

ECサイトでセキュリティが重要視される理由

ECサイトからの情報漏えいや不正アクセスは、企業の信頼失墜や経済的リスクを招くだけでなく、顧客のプライバシー侵害にもつながる深刻な問題です。

日々進化するサイバー攻撃の手法に対抗するためには、その背景にある要因を正確に理解する必要があります。

日本ネットワークセキュリティ協会(JNSA)の「インシデント損害額調査レポート」ではでは、セキュリティインシデントを経験した企業の約60%が顧客の信頼回復に6ヶ月以上の期間を要しており、約25%は事業縮小を余儀なくされています。

このような事態を避けるため、ECサイトを運営する企業としては、セキュリティを単なるコストや義務ではなく、事業の基盤を支える重要な投資として捉え、経営戦略の中核に位置づけることが不可欠です。

ECサイトが狙われやすい理由

ECサイトでは大量の顧客データと決済情報をやり取りするため、攻撃者にとって「一度の攻撃で大きな収益が得られる」標的となります。

一般的なWebサイトと比較して、ECサイトには名前、住所、電話番号、メールアドレス、クレジットカード情報など、金銭的価値の高い個人情報が集中しています。

サイバー犯罪者にとっては「コストパフォーマンスの良い標的」と言えるでしょう。

特に、顧客データベースが大規模になればなるほど、漏えい時のインパクトも大きくなるため、成功した場合の「見返り」も大きくなります。

ダークウェブでの個人情報の取引相場を考えると、数万件の個人情報が流出した場合、その市場価値は数百万円から数千万円に達することもあり、悪意ある第三者が狙う動機は十分に高いと言えます。

セキュリティ対策の現状

情報漏洩というと、多くの人が外部からのサイバー攻撃やハッキングを思い浮かべがちですが、実際には社内の管理体制の不備や担当者の操作ミスといった内部要因が大きな割合を占めています。

日本ネットワークセキュリティ協会の報告によると、情報漏洩の原因のうち「紛失・置き忘れ」や「誤操作」といった人的ミスが全体の50.8%を占めており、特に社内での情報管理が重要であることが分かります。

また、「管理ミス」や「設定ミス」など、組織内部の運用上の課題による漏洩も多く発生しており、単なる技術的な対策だけでは不十分であることが示唆されています。

これらのデータから、企業においては外部からの攻撃対策だけでなく、日常的な情報管理の徹底や従業員のリテラシー向上、適切なアクセス管理の強化などが、情報漏洩を防ぐための重要な取り組みであると言えるでしょう。

セキュリティ事故の種類と代表的な事例

この章では、ECサイトのセキュリティ事故の種類と代表的な事例を詳しく解説していきます。

- 情報漏えいによる顧客への被害と事例

- Webサイト改ざん・不正アクセスの実態

- クレジットカード不正利用の典型的な手口

情報漏えいによる顧客への被害と事例

情報漏えいの最も大きな被害は、顧客の個人情報が第三者に悪用されるリスクです。

クレジットカード情報やメールアドレス、住所、電話番号などが流出した場合、不正決済やフィッシング詐欺、なりすまし犯罪などのリスクが高まります。

実際の事例として、2020年には国内大手ECサイトで約46万件の顧客情報が流出する事案が発生しました。

原因はバックエンドシステムの脆弱性を突いた不正アクセスで、流出した情報を基にフィッシングメールが大量に配信され、二次被害も確認されました。

また、2022年には海外の大手ECプラットフォームで、システムの設計ミスにより数百万人分の購入履歴や決済情報が第三者に閲覧可能な状態になっていたことが発覚しました。

この事例では、情報が闇サイトで取引されていた形跡も確認され、被害者に対する詐欺やなりすまし犯罪のリスクが指摘されています。

Webサイト改ざん・不正アクセスの実態

攻撃者はECサイトの管理画面やサーバーに侵入し、コンテンツを改ざんしたり、バックドア(秘密の入口)を設置したりする手口を用います。

これにより、ユーザーが知らないうちにマルウェアに感染したり、偽の決済画面に誘導されたりするなど、深刻な被害に発展するケースが増加しています。

実際の事例として、2021年には複数の中小ECサイトがマグカートと呼ばれる攻撃を受け、チェックアウト画面に不正なコードが挿入されました。

このコードは顧客が入力したクレジットカード情報を攻撃者のサーバーにリアルタイムで送信するもので、サイト運営者が気づくまでに数ヶ月間にわたり情報が盗まれ続けたケースもあります。

また、2023年には人気のECサイト構築プラットフォームの脆弱性を突き、数千のサイトが一斉に改ざんされる事件も発生しました。

この攻撃では、サイトのホームページに偽の割引クーポン広告が表示され、クリックするとマルウェアをダウンロードさせる仕組みが仕掛けられていました。

クレジットカード不正利用の典型的な手口

クレジットカード情報を盗み出すため、攻撃者はフィッシングメールやSMSを送信したり、不正なコードを用いてユーザーの入力画面を改ざんしたりするなど、様々な手法を駆使します。

特に巧妙なのは、正規のサイトと見分けがつかないほど精巧に作られた偽のチェックアウトページを用意し、そこに誘導する手口です。

こうした手法によって盗まれたカード情報は、ダークウェブ上で取引されたり、物品の不正購入に使用されたりします。

2022年の調査によれば、盗まれたクレジットカード情報は1件あたり数百円から数千円で取引されており、大量の情報が一括して売買されるケースも珍しくありません。

また、最近増加している手口として「カードテスティング」があります。

これは盗んだクレジットカード情報が有効かどうかを確認するため、少額の決済を試みる攻撃で、多くの場合、チャリティ団体や小規模ECサイトなど、セキュリティ体制が比較的弱い事業者が標的となります。

こうした手口は非常に巧妙化しており、利用者が違和感なく情報を入力してしまうケースや、一般的なセキュリティ対策をすり抜けるケースも増えています。

そのため、ECサイトの管理側での積極的な防御策が不可欠です。

【最新事例】ECカートシステムへのサイバー攻撃が事業存続を脅かすリスク

ECサイトのセキュリティを考える上で、自社で行う対策と同じくらい、あるいはそれ以上に重要なのが、サイトの基盤となっているECカートシステム自体の安全性です。

近年、特定のECカートシステムやプラットフォームそのものがサイバー攻撃の標的となり、そのシステムを利用する多数のEC事業者が一斉に被害を受けるという深刻な事態が発生しています。

実際に、国内で広く利用されていたあるECカートシステムがサイバー攻撃を受け、事業運営に多大な影響をうける事件がありました。このケースでは、EC事業者自身がどれだけ注意深くサイトを管理していても、根本的な原因が利用しているカートシステムにあったため、被害を防ぐことができませんでした。

このような事態が発生すると、自社の顧客情報が漏洩するだけでなく、利用していたカートシステムからの乗り換え(リプレイス)を余儀なくされます。

サイトの移行には多大なコストと時間が必要となり、その間の販売機会の損失は計り知れません。何よりも、一度失った顧客の信頼を取り戻すことは極めて困難であり、事業の存続そのものを揺るがす大きなリスクとなるため、ECサイトを構築・運営する際には、機能やデザインだけでなく、そのカートシステムがどのようなセキュリティ思想で開発され、第三者機関による認証を受けているかなど、プラットフォーム自体の堅牢性を見極めることが、将来のリスクを回避する上で最も重要な判断となります。

W2株式会社が提供する定期通販//サブスク特化型ECプラットフォーム「W2 Repeat」は、世界基準のセキュリティ対策を実装しています。外部の試験認証や第三者機関による脆弱性診断を定期的に実施し、「セキュリティが安心できるECプラットフォームNo.1」(※)にも選ばれました。さらに、マイクロソフト社から最高レベルの技術力とソリューションを提供できると認められた「ゴールドパートナー」にも認定されています。

(※) 日本マーケティングリサーチ機構調べ 調査概要:2020年4月期_ブランド名のイメージ調査

安全なECサイト運営で顧客からの信頼を獲得し、事業成長を加速させたい方は、ぜひ下記よりW2 Repeatに関するサービス資料をご確認ください。

ECサイト構築・運用セキュリティガイドラインの概要

情報処理推進機構(IPA)などが公表している「ECサイト構築・運用セキュリティガイドライン」は、セキュリティ課題に対する解決策を提供しています。

このガイドラインを効果的に活用することで、外部からの攻撃に対する耐性を高めるだけでなく、顧客からの信頼獲得にもつながります。

「このECサイトは安全」という評価は、購入率向上やリピート顧客の増加という形で直接的な事業成果にも反映されるでしょう。

このガイドラインの対象範囲は非常に広く、新規でECサイトを構築しようとしている事業者はもちろん、既存のサイトを運用中で安全性を高めたいと考えている事業者にも適用されます。

具体的には、以下のようなケースが想定されています。

- 新たにECサイトを立ち上げる予定で、計画段階からセキュリティを考慮したい

- 既存のECサイトでセキュリティ対策が不十分と感じており、強化したい

- 過去にセキュリティインシデントを経験し、再発防止策を講じたい

- 第三者によるセキュリティ監査を受ける予定があり、事前準備をしたい

- ECサイトのリニューアルを機に、セキュリティレベルを引き上げたい

ガイドラインの主たる目的は、情報漏えいや不正アクセスといったセキュリティインシデントを未然に防止することにあります。

特に顧客の個人情報やクレジットカード情報などの機密データを扱うECサイトでは、一度の事故が企業の信頼を大きく損なう可能性があるため、予防的なアプローチが非常に重要となります。

サーバー・インフラ面での具体的なセキュリティ強化策

ECサイトのセキュリティを確保する上で、サーバーやネットワークといったインフラレベルの対策は最も基礎的かつ重要な要素となってきます。

攻撃者は常に最も脆弱な部分を狙ってくるため、インフラの脆弱性のなさがECサイト全体の安全性を左右すると言っても過言ではありません。

この章では、サーバー・インフラ面での具体的なセキュリティ強化策について詳しく解説していきます。

- SSL / TLS対応と証明書管理の重要性

- WAF(Webアプリケーションファイアウォール)の導入

- 脆弱性診断サービスやパッチ適用の徹底

- 定期的なバックアップと災害復旧計画

SSL / TLS対応と証明書管理の重要性

ECサイトでは、お客様の個人情報やクレジットカード情報などの重要なデータがやり取りされます。

これらの情報を安全に送受信するためには、SSL/TLSという暗号化技術が不可欠です。

SSL/TLSは、簡単に言えばインターネット上のデータを暗号化して、第三者に読み取られないようにする技術です。

これがないと、お客様が入力した情報が、誰でも読める状態でインターネット上を流れてしまうため、情報漏洩のリスクが非常に高くなります。

多くのお客様は、ブラウザのアドレス欄に表示される「鍵マーク」や「https://」という表示を見て、そのサイトが安全かどうかを判断しています。

SSL/TLSが正しく設定されていないと、ブラウザに「このサイトは安全ではありません」といった警告が表示され、お客様に不安を与えるだけでなく、購入を諦められてしまう可能性もあります。

WAF(Webアプリケーションファイアウォール)の導入

ECサイトを外部からの攻撃から守るための効果的な手段として、WAF(Webアプリケーションファイアウォール)があります。

WAFは、サイトへのアクセスを常に監視し、不審な動きや攻撃パターンを検知すると、それを自動的にブロックしてくれる「ネットの警備員」のような役割を果たします。

一般的なファイアウォールがネットワークレベルでの通信を制御するのに対し、WAFはWebアプリケーション特有の攻撃に対応できる点が特徴です。

例えば、SQLインジェクション(データベースを狙った攻撃)やクロスサイトスクリプティング(サイト利用者を狙った攻撃)といった専門的な攻撃方法に対しても防御力を発揮します。

脆弱性診断サービスやパッチ適用の徹底

ECサイトを安全に運営するためには、定期的にシステムの「健康診断」とも言える脆弱性診断を行うことが重要です。

これは、サイトの弱点を見つけ出し、攻撃者に悪用される前に対策するための重要なステップです。

脆弱性診断サービスを利用すると、専門家の目線でサイトの弱点を洗い出してくれます。

自動化ツールによる診断や、実際の専門家が手動で確認する「ペネトレーションテスト」などがあり、サイトの規模や予算に応じて選択できます。これは、家の防犯対策を専門家にチェックしてもらうようなものです。

脆弱性の管理は「なぜその脆弱性が発生したのか」という根本原因の分析も大切です。

同じような脆弱性が繰り返し発見される場合は、開発プロセスや設計に問題がある可能性もあります。

単に対症療法的にパッチを当てるだけでなく、長期的な視点で改善策を検討することが、結果的にセキュリティレベルの向上につながります。

定期的なバックアップと災害復旧計画

どれだけセキュリティ対策を施しても、100%安全というシステムは存在しません。

万が一の事態に備えて、データのバックアップと復旧計画を整えておくことは、ECサイト運営者にとって保険のような役割を果たします。

バックアップは単に取るだけではなく、「どのようなデータを」「どのくらいの頻度で」「どこに保存し」「どうやって復元するか」まで考える必要があります。

特に重要なのは、注文データや顧客情報、商品情報などのビジネスに直結するデータです。これらのデータが失われると、事業継続に深刻な影響を与える可能性があります。

また、災害復旧計画(DR計画)は、バックアップとは別に「いざというときにどう行動するか」をまとめたものです。

計画には、責任者の明確化、連絡体制、復旧優先順位、代替システムの準備など、具体的な内容を盛り込みます。特に担当者が不在の場合でも対応できるよう、手順書として文書化しておくことが大切です。

管理・運用面でのセキュリティ対策

技術的な対策だけではなく、人の行動や組織の仕組みに関わる管理・運用面のセキュリティ対策も、ECサイトの安全を守るために非常に重要です。

多くの情報漏えい事件は、高度な技術を持った攻撃者によるものだけでなく、日常業務の中での不注意や認識不足から発生しています。

セキュリティ対策は、専門部署だけの責任ではなく、ECサイトに関わるすべての人の協力が必要です。

経営者はセキュリティの重要性を理解し、必要な予算と人員を確保すること。現場のスタッフは日常業務の中でセキュリティルールを実践すること。そして両者がコミュニケーションを取りながら、継続的に改善していくことが大切です。

この章では管理・運用面でのセキュリティ対策について詳しく解説していきます。

- セキュリティ教育と運用ルールの策定

- パスワードポリシーやアクセス権限管理の徹底

- 不正注文検知や多要素認証の活用

以下の記事ではECサイト運営に絶対不可欠のリスク対策と回避するための対処法について詳しく解説しています。ぜひ合わせてご覧ください。

関連記事:ECサイト運営に絶対不可欠のリスク対策と回避するための対処法

セキュリティ教育と運用ルールの策定

ECサイトの安全を守るためには、技術的な対策と並んで、サイト運営に関わる人々のセキュリティ意識を高めることが不可欠です。

どんなに優れたセキュリティシステムを導入しても、それを運用する人々の理解と実践がなければ、その効果は限定的なものになってしまいます。

セキュリティ教育は、単発のイベントではなく継続的なプログラムとして実施することが重要です。

新入社員研修だけでなく、定期的なフォローアップ研修やe-ラーニング、朝礼での注意喚起など、様々な機会を通じてセキュリティの重要性を伝えましょう。

また、セキュリティの専門知識がない人にも分かりやすい言葉で説明することを心掛け、「なぜそれが必要なのか」という理由も含めて伝えることで、自発的な協力を促すことができます。

定期的にルールの見直しを行うことも大切です。

新しい脅威の出現や業務プロセスの変化に合わせて、ルールを更新していくことで、実効性を維持できます。

その際、「なぜこのルールが必要なのか」という背景も含めて説明することで、単なる「お役所ルール」ではなく、実際に役立つガイドラインとして定着させることができるでしょう。

パスワードポリシーやアクセス権限管理の徹底

ECサイトの管理画面やバックオフィスシステムへのアクセスを守るための最前線が、パスワードとアクセス権限の管理です。

この部分が脆弱だと、せっかくの他のセキュリティ対策も無駄になってしまう可能性があります。

効果的なパスワードポリシーを設定するには、単に「複雑なパスワードを使う」という指示だけでは不十分です。

具体的な基準を設け、システム的に強制することも検討しましょう。

例えば、最低8文字以上で、大文字・小文字・数字・記号を組み合わせることや、辞書に載っている単語をそのまま使わないことなどが基本的な対策です。

「password123」や「company2023」のような推測しやすいパスワードは絶対に避けるべきです。

また、同じパスワードの使いまわしも大きなリスクとなります。

他のサービスで情報漏えいが起きた場合、そのパスワードを使っている全てのサービスが危険にさらされるためです。

特に管理者権限を持つアカウントでは、専用の強固なパスワードを設定し、定期的な変更を義務付けることが望ましいでしょう。

不正注文検知や多要素認証の活用

ECサイトでは、購入者が実際に本人であることを確認する仕組みが重要です。

特に、不正に入手されたクレジットカード情報を使った「なりすまし購入」や、盗まれたアカウントを使った不正注文などの被害が増加しています。

これらを未然に防ぐための対策を講じることで、経済的損失を防ぐだけでなく、お客様の信頼を守ることにもつながります。

不正注文の特徴としては、普段と異なる大量注文や高額商品の購入、配送先住所と請求先住所の不一致、短時間での複数回の購入試行などが挙げられます。

最近の不正検知システムでは、機械学習を活用して過去の取引データから「正常な購入パターン」を学習し、それと大きく異なる注文を自動的にフラグ付けする仕組みが一般的になっています。

例えば、普段は日用品を少額購入している顧客が突然、高額な電子機器を複数注文した場合、システムが警告を発するといった具合です。

多くのECサイトでは、重要な操作(アカウント情報の変更、高額購入など)の前に、SMS認証やメール認証などの二要素認証を求めることが一般的になっています。

これにより、パスワードが漏えいしても、第二の認証要素がなければアカウントを悪用できない仕組みとなり、セキュリティが大幅に向上します。

セキュリティ事故発生時の対応方法

どれだけ万全の対策を講じていても、セキュリティインシデント(情報漏えいや不正アクセスなどの事故)が発生する可能性はゼロではありません。

そのような事態に備えて、事前に対応フローを整備しておくことで、被害の拡大を防ぎ、迅速な復旧が可能になります。

この章ではセキュリティ事故発生時の対応方法について詳しく解説していきます。

- 初動対応のポイントと情報共有

- 原因調査・再発防止策の検討と実行

初動対応のポイントと情報共有

セキュリティインシデントが発生した場合、最初の数時間の対応が被害の大きさを左右することが少なくありません。

初動対応の重要ポイントは以下になります。

冷静な状況判断

まずは落ち着いて状況を把握することが重要です。「何が起きているのか」「どの範囲に影響があるのか」「どのくらい緊急性が高いのか」を整理します。パニックになって的外れな対応をすると、かえって状況を悪化させることもあります。

証拠の保全

システムログやアクセス記録など、後の調査に必要となる証拠を保全します。システムを再起動したり、ログをクリアしたりすると重要な証拠が失われる可能性があるため、専門家のアドバイスを得ながら慎重に対応することが望ましいです。

被害拡大の防止

不正アクセスが続いている場合は、まず侵入経路を特定して遮断します。例えば、特定のアカウントからの不正ログインが確認された場合は、そのアカウントを一時的に無効化し、パスワード変更を行います。被害の全容が分からない段階では、安全を見て広めに対応することも検討します。

対応チームの結成

インシデントの規模に応じて、適切なメンバーで対応チームを編成します。システム担当者だけでなく、経営層や法務、広報など必要に応じて様々な部門からメンバーを招集します。それぞれの役割と責任を明確にし、指揮系統を一本化することが混乱を防ぐコツです。

専門家への相談

社内だけでは対応が難しい場合は、早い段階で外部の専門家(セキュリティコンサルタントやフォレンジック調査会社など)に相談することを検討します。事前に相談先をリストアップしておくと、緊急時にスムーズに連携できます。

そして、以下のような情報共有をここをがけましょう。

社内での情報共有

インシデントの状況や対応状況を、関係者に定期的に共有します。情報が錯綜すると混乱の原因になるため、情報の一元管理と正確な伝達を心がけましょう。特に初期段階では「分かっていること」と「まだ分かっていないこと」を明確に区別して伝えることが重要です。

顧客への情報提供

個人情報漏えいなど顧客に影響がある場合は、適切なタイミングで正確な情報を提供します。誤った情報を出すと信頼を大きく損なうため、事実確認を十分に行った上で、分かりやすい言葉で状況を説明しましょう。

関係機関への報告

法令に基づく報告義務がある場合(個人情報保護法に基づく個人情報保護委員会への報告など)は、期限内に適切な報告を行います。また、サイバー犯罪に関わる場合は警察への相談も検討します。

公表のタイミングと内容

一般向けの公表を行う場合は、公表のタイミングや内容について慎重に検討します。早すぎる公表は不正確な情報を広めるリスクがある一方、遅すぎると隠蔽と捉えられる恐れもあります。法務担当者や広報担当者と協力し、適切な表現で必要な情報を伝えることを心がけましょう。

継続的なアップデート

状況が進展するにつれて、関係者に最新情報を提供し続けることも重要です。特に顧客に対しては、問題の解決状況や今後の対策について定期的に情報を更新することで、信頼回復につなげることができます。

原因調査・再発防止策の検討と実行

セキュリティインシデントの初期対応が一段落したら、次に重要なのは徹底的な原因調査と効果的な再発防止策の実施です。

この段階を丁寧に行うことで、同様の問題が再び発生するリスクを大幅に低減できます。

まず、原因調査のポイントは以下になります。

ログ解析による侵入経路の特定

サーバーのアクセスログ、アプリケーションログ、ファイアウォールのログなど様々な記録を分析し、どのようにして攻撃者がシステムに侵入したのかを特定します。「いつ」「どこから」「どのような方法で」侵入したのかを時系列で整理すると、全体像が把握しやすくなります。

脆弱性の特定

侵入を許してしまった技術的な脆弱性(ソフトウェアの未パッチ、設定ミス、不適切なアクセス権限など)を洗い出します。場合によっては脆弱性診断ツールを使った総合的なチェックも有効です。

被害範囲の確定

どのシステムやデータに影響があったのか、情報漏えいの有無や規模などを正確に把握します。不明点がある場合は、最悪のケースを想定して対応を検討することも必要です。

運用上の問題点の洗い出し

技術的な脆弱性だけでなく、セキュリティポリシーの不備や従業員の認識不足など、運用面での課題も特定します。多くの場合、技術と運用の両面に改善点が見つかります。

外部要因の分析

同業他社での類似インシデントや、新たに発見された攻撃手法など、外部環境の変化も考慮します。こうした情報は、セキュリティ専門機関や業界団体などから入手できることがあります。

そして、効果的な再発防止策は以下のような方法が挙げられます。

短期的対策

すぐに実施できる対策としては、パスワード変更、脆弱性のあるソフトウェアのアップデート、不要なサービスの停止などが挙げられます。これらは比較的低コストで迅速に実施できます。

中長期的対策

システム構成の見直し、セキュリティ監視体制の強化、従業員教育プログラムの充実など、時間とリソースを要する対策も計画的に実施します。予算や人員の制約がある場合は、リスクの高い項目から優先的に取り組みましょう。

多層防御の考え方

一つの対策だけではなく、複数の防御層を設けることで、一箇所に欠陥があっても被害を防げる「多層防御」の考え方を取り入れます。例えば、入口対策(ファイアウォール)、内部対策(アクセス権限管理)、出口対策(情報漏えい防止)を組み合わせることで、総合的な防御力が高まります。

運用プロセスの改善

定期的なパッチ適用、アカウント棚卸し、脆弱性診断などを確実に実施するための運用プロセスを整備します。担当者の役割明確化やスケジュール管理、チェックリストの活用などが効果的です。

セキュリティ文化の醸成

「セキュリティは全員の責任」という認識を社内に浸透させ、日常業務の中でセキュリティを意識する文化を育てます。経営層からのメッセージや、優れた取り組みの表彰など、ポジティブな動機付けも大切です。

まとめ

改めて、ECサイトに潜むリスクとセキュリティ対策についてまとめます。

- ECサイトは多くの顧客データや決済情報を取り扱うため、セキュリティリスクが高い。

- 情報漏洩や不正利用が発生すると、企業の信頼が失われ、事業継続が困難になる可能性がある。

- 外部からのサイバー攻撃だけでなく、社内の管理ミスや操作ミスなど、内部要因による情報漏洩も大きな割合を占める。

- 安全なショッピング環境を提供することが顧客の信頼を維持し、リピーターや口コミによる評判の広がりに繋がる。

- クレジットカード情報の盗難や不正利用が増加しており、ECサイト側でカード情報を保持している場合、セキュリティ強化が不可欠。強固なパスワードや二要素認証などが有効。

- 個人情報漏洩の原因には人為的ミスと意図的なサイバー攻撃があり、内部での管理体制強化やミスの防止、システムの脆弱性対策が必要。

セキュリティの対策自体は、ECサイトの売上アップに直接寄与するものではありません。

ですが、対策を怠って事件が起きてしまうと、企業の存続そのものが危ぶまれる事態になってしまうおそれがあります。

万が一のことが起きないよう、日頃から対策を進めていきましょう。

とはいえ、事業者単体でできる対策には、どうしても限りがあります。カート自体のセキュリティの高さも重要となるので、ぜひカートの性能や機能についても見直しをしてみてはいかがでしょうか。

なお、「ECサイト構築しくじり事例100選」では、実際にEC事業者から聞いたECサイト構築の失敗事例100個とチェックポイントをまとめました。

資料は無料でダウンロードできるので、ぜひご一読ください。

ECサイトのセキュリティ対策に関するよくある質問と回答

Q: ECサイトを運営する上で、特に注意すべきセキュリティリスクにはどのようなものがありますか?

A: ECサイトでは、主に3つのリスクに注意が必要です。1つ目は、不正アクセスによるクレジットカード情報や個人情報の漏えいです。2つ目は、偽のサイトに誘導して情報を盗むフィッシング詐欺。3つ目は、サイトを改ざんされてウイルスを埋め込まれるなどのサイバー攻撃です。これらのリスクは、顧客の信頼と売上を直接失う原因となります。

Q: ECサイトのセキュリティ対策をしたいのですが、専門知識がなくても簡単にできる方法はありますか?

A: はい、最も簡単で効果的な方法は、セキュリティ対策が万全なECカートシステムを選ぶことです。信頼性の高いカートシステムは、クレジットカード情報の非保持化や脆弱性への迅速な対応など、専門的なセキュリティ対策を標準で提供しています。これにより、事業者様は複雑な設定をすることなく、安全なECサイトを運営できます。弊社W2のECプラットフォームは、「セキュリティが安心できるECプラットフォームNo.1」にも選ばれています。

Q: クレジットカード情報を扱う上で、「PCI DSS」への準拠が重要と聞きましたが、これは何ですか?

A: PCI DSSとは、クレジットカード情報を安全に取り扱うために定められた、国際的なセキュリティ基準のことです。この基準に準拠しているECプラットフォームは、情報漏えいを防ぐための厳格な要件をクリアしている証明になります。お客様が安心してカード決済を利用できる信頼の証となるため、非常に重要な要素です。